Популярные

- Как попасть в глубокий интернет

- Изгой

- Tor программа веб-браузер

- Outline 3D программа

- Как обойти блокировку

- LG Mobile Support Tool программа

- Чем можно заменить секс ?

- Как проверить есть ли у Вас долги. Долги и выезд за границу.

- Adobe Photoshop CS3 CS4 CS5 Rus Micro XCV Edition

- Анжелика, маркиза ангелов

В данном случаи нода поднималась на Windows 10

Для достижения положительного результата нужно ...

Роковое стечение событий, фантастическое переплетение судеб, приключения героев романа на кора...

Сама по себе установка ноды криптовалюты не представляет большой сложности. Нужно выполнить неск...

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и ...

Анализируя многочисленные blockchain проекты (Bitshares, Hyperledger, Exonum, Ethereum, Bitcoin ...

Интернет — это одна из сфер нашей жизни, площадка для общения. Загнать совсем его в прокрустово ложе и невозможно технически, и неправильно морально !

С индейцами в скалистых горах - Шульц Джеймс Виллард

- Подробности

- Родительская категория: Аудиокниги

- Категория: Приключения

- Опубликовано 16.03.2020 13:42

- Автор: liccilip

- Просмотров: 2680

«С индейцами в Скалистых горах» (1912) — вторая по счету книга Апикуни. Тесная дружба роднит героев этой книги — белого и индейца. История эта позволяет узнать, как человеческая сноровка и воля помогают выжить в самом отчаянном положении, в суровых условиях дикого края.

CommentsПодробнее: С индейцами в скалистых горах - Шульц Джеймс Виллард

Как запустить ноду ETC (Ethereum Classic)и майнить без пула на windows 10!

- Подробности

- Родительская категория: Статьи

- Категория: Ноды

- Опубликовано 31.01.2020 05:59

- Автор: liccilip

- Просмотров: 6971

В данном случаи нода поднималась на Windows 10

Для достижения положительного результата нужно иметь как минимум 2.5 Gh\s это примерно 1 блок в день!

CommentsПодробнее: Как запустить ноду ETC (Ethereum Classic)и майнить без пула на windows 10!

Осужден пожизненно - Кларк Маркус Эндрю

- Подробности

- Родительская категория: Аудиокниги

- Категория: Приключения

- Опубликовано 28.01.2020 12:47

- Автор: liccilip

- Просмотров: 4317

Роковое стечение событий, фантастическое переплетение судеб, приключения героев романа на корабле и на острове, оказавшемся необитаемым, жажда богатства, коварство и безграничная любовь, впечатляющая образность описаний, присущих «пиратским» романам, заставляют думать читателя, что все прочитанное — чистый вымысел автора. И тем не менее, к реальности нас возвращают глубина и психологизм человеческих переживаний, а также свидетельство самого автора, что «события и факты поистине чудовищны и трагичны, но моей целью было показать их, ибо все он происходили в действительности».

CommentsКак запустить ноду CLO и майнить без пула на windows 10!

- Подробности

- Родительская категория: Статьи

- Категория: Ноды

- Опубликовано 26.01.2020 13:57

- Автор: liccilip

- Просмотров: 5338

Сама по себе установка ноды криптовалюты не представляет большой сложности. Нужно выполнить несколько простых команд в консоли "сервера". Самая большая проблема в этом вопросе — подходящее железо. Совсем бюджетные виртуалки ноды криптовалют не тянут  . А такие валюты как эфир или биткоин еще и очень большой объем диска требуют!

. А такие валюты как эфир или биткоин еще и очень большой объем диска требуют!

Подробнее: Как запустить ноду CLO и майнить без пула на windows 10!

Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

- Подробности

- Категория: Статьи

- Опубликовано 04.12.2019 12:03

- Автор: liccilip

- Просмотров: 4361

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить.

Все шесть производителей основных браузеров планируют поддерживать протокол DNS по HTTPS (DoH), шифрующий DNS-трафик и помогающий усилить конфиденциальность пользователя в сети.

Этот протокол является одной из самых обсуждаемых тем этого года. Он позволяет браузеру прятать DNS-запросы и ответы внутри обычного на первый взгляд HTTPS-трафика.

Это делает DNS-трафик пользователя невидимым для сторонних наблюдателей за сетью, например, провайдеров. Однако если пользователи обожают DoH и считают его благом для конфиденциальности, провайдеры и производители средств кибербезопасности его ненавидят.

Британский провайдер назвал Mozilla «интернет-злодеем» за планы компании по внедрению DoH, а группу лоббистов от Comcast уличили в подготовке документа касательно DoH, который они планируют представить законотворцам Британии, надеясь предотвратить более широкое распространение протокола.

Однако, время уже может быть упущено. Редакция в течение недели связалась с производителями основных веб-браузеров, чтобы узнать об их будущих планах касательно DoH, и все они планируют внедрять протокол в том или ином виде.

CommentsПодробнее: Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

Что такое блокчейн (blockchain)

- Подробности

- Категория: Статьи

- Опубликовано 09.10.2019 01:35

- Автор: liccilip

- Просмотров: 5107

Анализируя многочисленные blockchain проекты (Bitshares, Hyperledger, Exonum, Ethereum, Bitcoin и др.), я понимаю, что с технической точки зрения все они построены по одним принципам. Блокчейны напоминают дома, у которых при всем разнообразии конструкций, декора и назначений имеются фундамент, стены, крыша, окна, двери, которые связаны друг с другом определенными способами. И если понять основные принципы проектирования зданий, знать свойства применяемых материалов, то можно определить целевое назначение конкретного дома. В настоящее время с блокчейном возникла ситуация, что все про него слышали, но мало кто понимает архитектуру и принципы работы. Поэтому возникает непонимание для чего и как имеет смысл использовать технологии блокчейна.

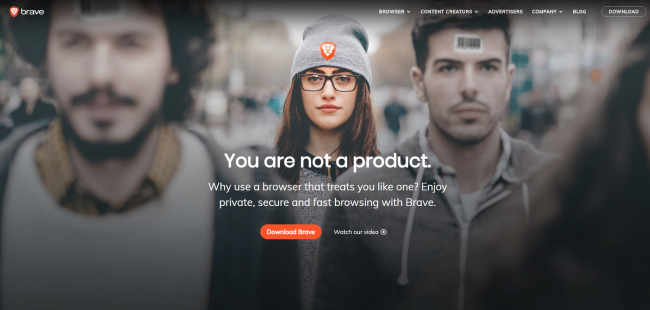

CommentsБраузер Brave и Tor

- Подробности

- Категория: Статьи

- Опубликовано 07.10.2019 06:58

- Автор: liccilip

- Просмотров: 3392

В то время как Firefox только планирует интеграцию с Tor, браузер Brave уже сделал это на уровне приватных вкладок (Private Tabs). Функция реализована в последней версии Brave.

Интеграция с Tor пока имеет статус беты. Как сказано в описании, она позволяет сохранить приватность не только на уровне отдельного устройства, но на уровне сети. Приватные вкладки с Tor защищают пользователя от прослушки со стороны своего интернет-провайдера, постороннего провайдера на гостевых точках доступа Wi-Fi, а также со стороны самих посещаемых сайтов, которые могут устанавливать следящие куки, запускать скрипты аналитики и регистрировать IP-адреса посетителей.

Приватные вкладки элементарно запускаются из меню File, где находится пункт New Private Tab. В любой момент времени у пользователя может быть запущена одна или больше вкладок разных типов: обычный таб, приватная вкладка без Tor и приватная вкладка с Tor. Все они работают одновременно.

CommentsИноземцы на русской службе. Военные, дипломаты, архитекторы, лекари, актеры, авантюристы

- Подробности

- Родительская категория: Аудиокниги

- Категория: Общий раздел

- Опубликовано 26.07.2019 05:03

- Автор: liccilip

- Просмотров: 3199

В книге Валерия Ярхо, охватывающей без малого три века, со времени правления Василия Темного до начала преобразований Петра I, собран богатейший — и в значительной части редкий — материал об иностранцах, которые прибывали на русскую службу. Итальянцы, немцы, голландцы, греки, англичане и шотландцы, шведы, представители других европейских и неевропейских народов ехали в Московию, привлеченные слухами о щедрости здешних правителей.

CommentsПодробнее: Иноземцы на русской службе. Военные, дипломаты, архитекторы, лекари, актеры, авантюристы

В России начали использовать встроенные сим-карты eSIM. Что это такое?

- Подробности

- Категория: Статьи

- Опубликовано 02.05.2019 03:28

- Автор: liccilip

- Просмотров: 3895

Что случилось?

Сотовый оператор Tele2 первым из «большой четверки» связи предложил своим клиентам использовать технологию встроенной сим-карты (eSIM). До этого eSIM в России можно было воспользоваться только с помощью виртуальных операторов связи вроде Truphone и GigSky, продававших туристам пакеты интернет-трафика. Инициатива Tele2 интересна еще и потому, что, по данным РБК, остальные операторы «большой четверки» и ФСБ выступали против внедрения в России технологии eSIM.

Эту сим-карту не надо вставлять в телефон?

Нет. Вместо привычной сим-карты используется специальный чип, который припаивают к материнской плате устройства. Его нельзя извлечь и заменить. Технологию eSIM могут использовать самые разные гаджеты: телефоны, планшеты, ноутбуки, умные часы, трекеры или разные устройства из мира интернета-вещей.

CommentsПодробнее: В России начали использовать встроенные сим-карты eSIM. Что это такое?

Майкл Льюис - Flash Boys. Высокочастотная революция на Уолл-стрит

- Подробности

- Родительская категория: Аудиокниги

- Категория: Бизнес Аудио

- Опубликовано 10.04.2019 01:26

- Автор: liccilip

- Просмотров: 3092

Вышедшая в свет 1 апреля 2014 г. книга Flash Boys произвела фурор в финансовом мире Америки. В первую же неделю было продано 130 000 экземпляров, а ФБР объявило о начале расследования в отношении высокочастотного трейдинга (HFT). Это лишь подтверждает, что автор книги, американский писатель и финансовый журналист Майкл Льюис, попал в самую больную точку современного фондового рынка, который считается иконой глобального капитализма, а на деле представляет собой аферу, затеянную фондовыми биржами, крупными банками и высокочастотными трейдерами. Разоблачила же эту аферу небольшая группа «парней с Уоллстрит». Работая на разные компании, они отказались от высокооплачиваемых должностей, нашли друг в друге союзников и, сплотившись, вышли на тропу войны против финансовых воротил. Венцом их борьбы стало учреждение независимой биржи, справедливо устроенной по отношению ко всем участникам рынка

CommentsПодробнее: Майкл Льюис - Flash Boys. Высокочастотная революция на Уолл-стрит